help.sitevision.se hänvisar alltid till senaste versionen av Sitevision

Konfigurere SAML

SAML står for Security Assertion Markup Language og er en XML-basert åpen standard for utveksling av autentisering og autorisasjoner.

SAML er en føderert innloggingsmetode som gjør det mulig å logge inn på et nettsted i Sitevision med kontoer fra din egen katalogtjeneste, uten å måtte være direkte koblet til Sitevision. Enkelt sagt kan man si at en innlogging med SAML består av tre deler: en bruker, en identitetsleverandør (IdP) og en eller flere tjenesteleverandører (SP).

MERK! Hvis du har flere nettsteder, må SAML-konfigurasjonen settes opp for alle nettstedene.

Konfigurere SAML i Sitevision

Før du begynner å gjøre innstillinger i Sitevision, er det viktig at du har fungerende IDP-metadata.

Les mer om idP-metadata og hva Sitevision forventer.

Sertifikater

Med konfigurasjonen oppretter Sitevision et SHA 256-sertifikat som plasseres i en keystore i roten av filarkivet. Nøkkellageret er passordbeskyttet med et generert passord som er lagret i filterkonfigurasjonen.

Slik gjør du dette

I Sitevision finner du innstillingene for SAML via påloggingspanelet under Nettstedsinnstillinger.

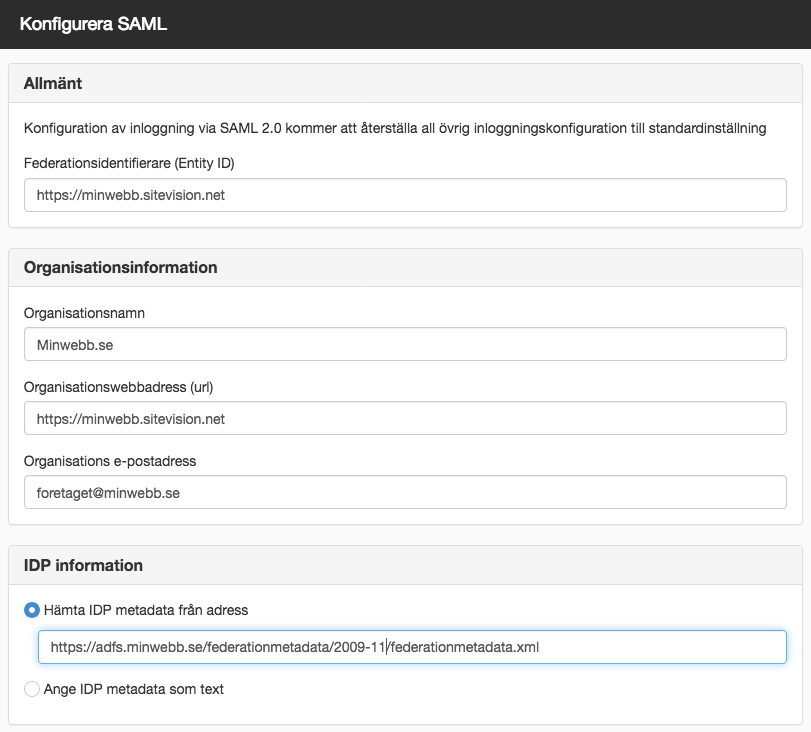

Bildet nedenfor viser dialogen som vises hvis du klikker på knappen "Configure SAML". Merk at det ikke er mulig å bruke funksjonen "Configure SAML" til å legge til ekstra SAML2-filtre. Disse må legges til manuelt, ettersom en ny konfigurasjon vil overskrive den eksisterende påloggingskonfigurasjonen til standard.

1. legg til en føderasjonsidentifikator (Entity ID)

Angi domenet som brukes til pålogging, en såkalt Entity ID.

2. Legg til organisasjonsinformasjon

Skriv inn følgende informasjon om organisasjonen:

- Organisasjonsnavn - navnet på organisasjonen

- Organisasjonens URL - URL-adressen til organisasjonens nettsted.

- Organisasjonens e-postadresse - organisasjonens generelle e-postadresse.

3. legge til IDP-informasjon

Velg mellom å hente IDP-metadataene via en URL eller å legge inn IDP-metadataene som tekst. En stor fordel med å hente IDP-metadata via en URL er at informasjonen oppdateres automatisk én gang om dagen. Informasjon som kan endres i IDP-metadataene, er for eksempel sertifikater med fast levetid. IDP-metadata som legges inn direkte, er derimot statiske og oppdateres ikke automatisk.

Hente IDP-metadata fra adresse

Fyll inn adressen som IDP-metadataene hentes fra. Den automatiske oppdateringen av IDP-metadata i Sitevision skjer kl. 05.00 hver dag. Hvis den automatiske oppdateringen av en eller annen grunn ikke kan utføres, brukes IDP-metadataene fra dagen før.

Angi IDP-metadata som tekst

Velg dette alternativet for å lime inn IDP-metadataene direkte i Sitevision. Informasjonen er statisk og oppdateres ikke automatisk ved eventuelle endringer. I stedet må du gå inn og endre IDP-metadataene manuelt ved endringer, for eksempel hvis sertifikatet må oppdateres.

4. Fullfør konfigurasjonen

Klikk på Ok for å fullføre konfigurasjonen.

Etter konfigurasjonen

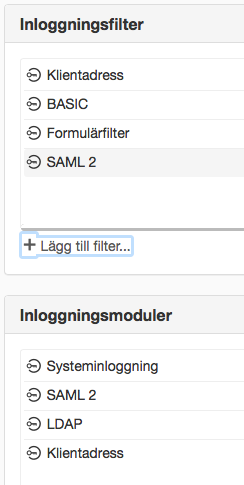

Når konfigurasjonen av SAML er fullført, oppretter Sitevision automatisk et konfigurert SAML-filter og en SAML-modul. All annen påloggingskonfigurasjon er uendret.

Dette betyr at du må endre rekkefølgen på påloggingsmodulene slik at filteret og modulen har rekkefølgen som i bildet nedenfor.

Grunnen til at det ikke skjer umiddelbart, er at man på denne måten må velge når SAML skal aktiveres, selv om konfigurasjonen ligger på nettstedet.

Hvis SAML aktiveres for tidlig i prosessen, kan det føre til at brukerne ikke lenger kan logge inn med for eksempel LDAP-pålogging.

Metadataene fra Sitevision som skal importeres til IDP, er tilgjengelige i tekstform under SAML-filteret. Du finner den samme teksten via <website address>/saml/metadata.

Innlogging

SAML-påloggingen utløses av en ikke-offentlig påloggingsside. Avhengig av om det er et ikke-offentlig intranett eller et eksternt nettsted som er åpent for allmennheten, konfigurerer du påloggingen på forskjellige måter.

Eksternt nettsted

1. Opprett en påloggingsside som ikke er offentlig.

2. Angi påloggingssiden som destinasjonsside for pålogging under Nettstedsinnstillinger -> Destinasjonssider.

3. Hvis SAML-konfigurasjonen av en eller annen grunn ikke fungerer, oppretter du en annen påloggingsside som brukes til skjemapålogging. Angi den andre påloggingssiden som offentlig og opprett et alias for den, for eksempel /systemlogin.

Ikke-offentlige nettsider (f.eks. intranett)

Siden alle sider ofte er ikke-offentlige på et intranett, dvs. at brukeren må logge inn for å få tilgang til sidene, er det ikke nødvendig med en spesifikk innloggingsside som ikke er offentlig. Alle ikke-offentlige sider vil fungere som en utløser for SAML.

Du må fortsatt ha en påloggingsside med et påloggingsskjema, som du angir via Website settings -> Landing page. Denne siden må være offentlig, men du kan skjule den fra offentligheten via en ekstern løsning (f.eks. VPN, intern dns osv.).

Denne siden ble publisert:

Skriv ut siden

Skriv ut siden